Hackerangriff auf Paypal

Phisher nützen Cross-Site-Scripting-Schwachstelle aus

|

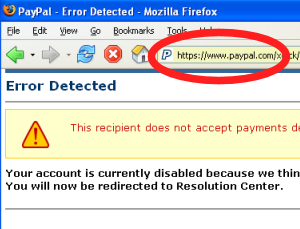

Attacke auf Paypal-Anwender (Foto: netcraft.com) |

San Jose (pte026/19.06.2006/12:08) Das Online-Bezahlsystem Paypal http://www.paypal.de ist am Wochenende Opfer einer Phishing-Attacke geworden. Unbekannte Hacker haben amerikanischen Medien zufolge eine Cross-Site-Scripting-Schwachstelle ausgenutzt und Anwender zu einer präparierten Seite umgeleitet. Die Angreifer gingen dabei besonders raffiniert vor. Der in den Mails an Paypal-Mitglieder angefügte Link verwies auf eine offizielle, https-gesicherte Paypal-Seite. Von dieser wurden Kunden dann auf die Phishing-Seite geführt, wo sie zur Eingabe von persönlichen Account-Daten und der eigenen Kreditkartennummer aufgefordert wurden.

Die Umleitung von der offiziellen Paypal-Seite auf den in Süd Korea beheimateten Hacker-Server bereiteten die Cyberkriminellen mit einer Errormeldung vor, welche darauf hinwies, dass der Account aus Sicherheitsgründen gesperrt wurde. Aufgrund eines unerlaubten Zugriffs sei der Account vorübergehend deaktiviert worden, lautete die in die offizielle Seite integrierte Meldung. Eine neuerliche Eingabe und Bestätigung der Kreditkarten- und Accountdaten sei deshalb notwendig, so die nicht ganz unplausible Erklärung. Die Angreifer spekulierten offensichtlich damit, dass Anwender nach dem erfolgten Einstieg über die offizielle Seite bei der Weiterleitung an das angebliche Resolution Center nicht mehr auf die als Hack erkennbare URL- sowie Server-Adresse achteten.

Ob und wie viele Anwender von der Phishing-Attacke betroffen waren, konnte das im Besitz von eBay befindliche Unternehmen auf Anfrage von pressetext nicht beantworten. Im Moment deutet vieles darauf hin, dass nur Anwender der US-basierten .com-Seite von der Attacke betroffen waren. Einer Sprecherin von Paypal USA zufolge hat das Unternehmen kurz nach Bekanntwerden der Schwachstelle entsprechend nachgebessert und versichert, dass ein Angriff nach demselben Muster damit unterbunden werden kann. Weiters war man darum bemüht, mithilfe des betroffenen Internet Service Providers die Seite sperren und vom Netz nehmen zu lassen.

(Ende)| Aussender: | pressetext.deutschland |

| Ansprechpartner: | Martin Stepanek |

| Tel.: | +43-1-81140-308 |

| E-Mail: | stepanek@pressetext.com |